Всем привет! Сегодня я расскажу, как отключить питание USB при выключенном компьютере, если он все еще работает, хотя и не должен.

- В чем суть проблемы

- Как в BIOS перекрыть подачу тока на порты USB

- Как отключить порты USB через управление электропитанием

- Можно ли украсть данные с оборудования, отключенного от Интернета

- Как обойти воздушный зазор

- Кража данных с помощью ультразвука

- Кража данных с помощью электромагнетизма

- Кража данных с помощью магнетизма

- Кража данных с помощью оптического сигнала

- Кража данных с помощью термодинамики

- Кража данных с помощью вибрации

- Время беспокоиться?

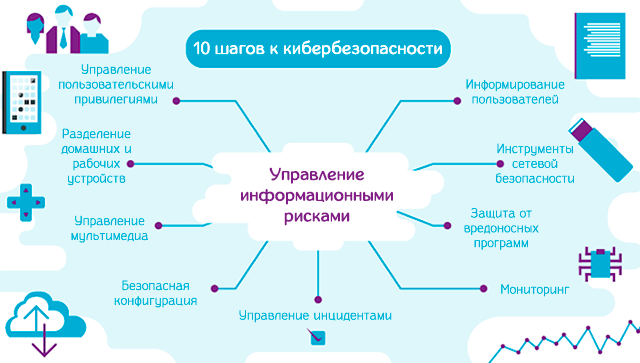

- Как обеспечить вашу безопасность

- Могут ли злоумышленники добраться до изолированного компьютера?

- Как можно прорваться через физическую изоляцию

- Ультразвук

- Электромагнетизм

- Магнетизм

- Оптика

- Термодинамика

- Сейсмические волны

- Насколько это все опасно?

- Как от этого защититься?

- 🔍 Видео

Видео:CAN шина👏 Как это работаетСкачать

В чем суть проблемы

Проблема возникает независимо от операционной системы, установленной на ПК, и встречается и на Виндовс 7, и в Windows 10, и в «Восьмерке». Не влияет и бренд материнской платы: с этим сталкиваются владельцы Asus, MSI, Gigabyte, Asrock и других системных плат.

Суть в том, что даже в спящем режиме, когда комп или ноутбук выключен, но не обесточен полностью, то есть не отключен источник бесперебойного питания или сетевой фильтр, на порты ЮСБ по-прежнему подается напряжение.

Многие современные мышки, клавиатуры и прочие периферические устройства оборудованы подсветкой. Если комп или ноут стоит в той же комнате, где вы обычно спите, такая иллюминация может банально мешать заснуть.

Для современного пользователя ПК это как никогда актуально: мозг перегружен потоками информации, нервы расшатаны от высокого темпа жизни, а со сном у многих сегодня наблюдаются проблемы.

Решить проблему существенно проще, чем кажется — достаточно прекратить подачу питания на порты USB в спящем режиме. Сразу уточняю: через командную строку это сделать невозможно — только в БИОСе или в настройках управления питанием.

Видео:03. Основы устройства компьютера. Память и шина. [Универсальный программист]Скачать

![03. Основы устройства компьютера. Память и шина. [Универсальный программист]](https://i.ytimg.com/vi/mjiJutISb6U/0.jpg)

Как в BIOS перекрыть подачу тока на порты USB

Опция доступна в некоторых версиях «классического» БИОСа и современных моделях UEFI, графической надстройки над системой ввода-вывода. Разницы нет, так как формулировки в обоих случаях мало отличаются.

Чтобы запустить BIOS, нужно перезагрузить компьютер и до загрузки операционной системы нажать кнопку F2, F10, Delete или Escape (зависит от модели системной платы и вшитого в нее БИОСа).

Там нужно найти раздел Advanced, а в нем опцию Deep Sleep и присвоить ей значение Enabled. Таким образом активируется режим «глубокого сна», и компьютер должен прекратить подачу энергии на порты ЮСБ в выключенном состоянии.

Как включить обратно, если это нужно? Опции Deep Sleep присвоить значение Disabled. Не забудьте сохранить изменения в настройках. После этого можно перезагрузить компьютер.

В некоторых случаях таких манипуляций может оказаться недостаточно из-за конфликта БИОСа с драйверами USB. Для устранения проблемы перейдите в «Диспетчер устройств», кликните правой кнопкой мышки по каждому из портов в разделе Контроллеры USB и выберите опцию «Обновить драйвера». После перезагрузки конфликт пропадет, и функция будет работать нормально.

Видео:Передача данных по CAN-шине STM32Скачать

Как отключить порты USB через управление электропитанием

Еще один способ, который работает не на всех системных платах. Перейдите на Панель управления и выберите пункт «Управление электропитанием». Здесь нас интересует раздел «Действия кнопок питания» — «Настройка кнопок».

Чтобы отключить в спящем режиме порты ЮСБ, снимите галочку «Включить быстрый запуск» и примените эти настройки.

Также советую ознакомиться с инструкциями «Файл подкачки для 8 Гб ОЗУ» и «Можно ли увеличить оперативную память на компьютере». О том, нужна ли дефрагментация SSD, вы можете почитать в этом посте.

Не забывайте делиться постами моего блога в социальных сетях — так вы помогаете его продвижению. До скорой встречи!

Видео:Цифровые интерфейсы и протоколыСкачать

Можно ли украсть данные с оборудования, отключенного от Интернета

Интернет создаёт много проблем. По этой причине одним из наиболее радикальных способов обеспечения безопасности компьютера, на котором хранится наиболее ценная информация или который контролирует критические процессы, является полное и постоянное отключение от Интернета, или, может быть, даже от всех сетей, включая локальные. Такая физическая изоляция имеет своё название: воздушный зазор.

Казалось бы, отключение от сети решает все проблемы безопасности. К сожалению, не полностью – данные на устройствах без доступа в Интернет могут быть украдены несколькими необычными способами.

Группа исследователей из Университета Бен-Гуриона в Израиле специализируется на анализе таких методов кражи данных под руководством Мордехая Гури. Давайте узнаем их открытия и посмотрим, нужно ли нам беспокоиться.

Видео:MCP2515, контроллер CAN шины с интерфейсом SPIСкачать

Как обойти воздушный зазор

Как вы знаете, системы, изолированные от Интернета, уязвимы для таких угроз, как атаки на цепочку поставок или использование коррумпированных сотрудников. В простейших атаках используются зараженные флешки; Так начал свою деятельность легендарный Stuxnet.

Предположим, ваш компьютер был заражен. Как можно получить данные с него, не используя подключение к интернету?

Здесь изобретательность сочетается с физикой. Компьютер может быть физически изолирован и не передавать какие-либо сигналы через сеть, но он по-прежнему генерирует тепло, магнитное поле и шум. Именно через такие неочевидные каналы позволяют получить информацию.

Кража данных с помощью ультразвука

Компьютер без подключенных динамиков или аудиооборудования может излучать звук в диапазоне 20 Гц — 24 кГц (например, при изменении частоты источника питания). Более того, даже устройство без отдельного микрофона можно прослушивать, потому что динамиками и наушниками можно соответствующим образом манипулировать. Большая часть вышеупомянутого диапазона (в частности, 18 кГц — 24 кГц) не доступна для людей и может использоваться для различных целей. Например, дома вы можете использовать его для активации умного динамика.

Читайте также: Куда накладывается шина крамера

В нашем случае кто-то может заразить ваш компьютер вредоносной программой, которая кодирует целевую информацию и отправляет её с помощью ультразвука. Он принимается другим зараженным устройством поблизости (например, смартфоном), который затем отправляет данные во внешний мир.

Другие методы, открытые исследователями, используют звуки, издаваемые вентиляторами и жесткими дисками компьютерами.

Кража данных с помощью электромагнетизма

Давайте не будем забывать про старый добрый магнетизм. Электрический ток генерирует электромагнитное поле, которое может быть преобразовано в электрический сигнал. Способность контролировать ток означает возможность контролировать магнитное поле. Таким образом, злоумышленники могут использовать вредоносную программу для отправки последовательности сигналов на дисплей и преобразования кабеля монитора в своего рода антенну. Изменяя количество и частоту отправляемых байтов, они могут запускать радиоволны, которые могут быть обнаружены FM-приемником. Так работает AirHopper.

Другой метод использует вредоносную программу GSM для использования излучений от шины памяти компьютера. Как и в случае с AirHopper, вредоносная программа отправляет набор нулей и единиц через шину, вызывая изменения электромагнитного излучения. Эта информация может быть зашифрована и получена с помощью обычного мобильного телефона, работающего в полосе частот GSM, UMTS или LTE – даже телефона без встроенного FM-радио.

В общем, практически любой компонент компьютера может служить антенной. Другие исследования описывают методы передачи данных с использованием USB, интерфейса GPIO и сетевых шнуров.

Кража данных с помощью магнетизма

Использование магнетизма для сбора данных основано на использовании высокочастотного магнитного излучения, которое генерирует процессор и которое проходит через металлический корпус.

Исследователи обнаружили, что, изменяя программную нагрузку на ядра процессора, они могут контролировать его магнитное излучение. Нужно лишь разместить приёмное устройство рядом с корпусом (дальность была оценена в 1,5 метра). Для получения информации исследователи использовали магнитный датчик, подключенный к последовательному порту соседнего компьютера.

Кража данных с помощью оптического сигнала

Все компьютеры, даже изолированные от Интернета, используют светодиоды, и, контролируя их мигание, вредоносная программа может выдать секреты изолированной машины.

Данные могут быть получены, например, через взлом камеры наблюдения в комнате. Так работают LED-it-GO и xLED. Что касается aIR-Jumper, камеры используют механизмы проникновения и эксфильтрации; то есть они могут излучать и захватывать инфракрасное излучение, которое невидимо для человеческого глаза.

Кража данных с помощью термодинамики

Тепло – ещё один удивительный канал для передачи данных из изолированной системы. Воздух в компьютере нагревается процессором, видеокартой, жестким диском и периферийными устройствами (в принципе, было бы проще перечислить детали, которые не выделяют тепло). Компьютеры также имеют встроенные датчики температуры для предотвращения перегрева.

Если один компьютер, изолированный от Интернета, получает от вредоносной программы инструкции по изменению температуры, второй компьютер с доступом к Интернету может зарегистрировать изменения, преобразовать их в понятную информацию и отправить данные. Чтобы компьютеры могли общаться друг с другом посредством тепловых сигналов, они должны быть относительно близко друг к другу – не более 40 см. Примером использования этого метода является BitWhisper.

Кража данных с помощью вибрации

Вибрация – это ещё один тип излучения, который можно использовать для передачи данных. Вредоносная программа изменяет скорость вращения вентилятора в компьютере, но в этом случае шифрует целевую информацию в вибрациях, а не звуках. Эти волны затем фиксируются приложением акселерометра на смартфоне, лежащем на той же поверхности, что и компьютер.

Недостатком этого способа является очень низкая скорость надежной передачи данных – около 0,5 б/с. Поэтому загрузка всего нескольких килобайт может занять несколько дней. Однако, если злоумышленник не спешит, он может использовать этот метод.

Видео:💬 Как передавать и принимать данные из Arduino в компьютер и обратно? Очень просто!Скачать

Время беспокоиться?

Сначала хорошие новости: вышеупомянутые методы кражи данных очень сложны, поэтому никто не будет использовать их для получения финансовой отчетности или базы данных клиентов. Однако, если данные, с которыми вы работаете, представляют интерес для иностранных спецслужб или промышленных шпионов, вы должны хотя бы знать об этой угрозе.

Видео:Передача данных - шина SPIСкачать

Как обеспечить вашу безопасность

Простой, но эффективный способ предотвратить кражу секретной информации – заблокировать использование внутри компании всех посторонних устройств, включая сотовые телефоны всех типов.

Если вы не можете себе это позволить или хотите принять дополнительные меры защиты:

- Организуйте помещения, в которых должны находиться компьютеры без доступа к сети, и соблюдайте расстояние между устройствами (что-то вроде социального расстояния для устройств).

- Защитите комнату или поместите компьютер в клетку Фарадея (но помните, что она не защитит от использования магнетизма).

- Измерьте магнитное излучение компьютера самостоятельно и поищите любые аномалии.

- Ограничьте или заблокируйте использование динамика.

- Выключите всё звуковое оборудование на вашем компьютере.

- Создайте источник шума в комнатах, где находятся изолированные компьютеры.

- Ограничьте инфракрасную функцию в камерах наблюдения (к сожалению, таким образом вы снизите их эффективность в темноте).

- Уменьшите видимость светодиодов (накройте, отключите, извлеките).

- Отключите порты USB на изолированном компьютере, чтобы избежать заражения.

Читайте также: Ошиповка зимних шин в казани

Кроме того, исследователи отметили, что практически во всех случаях повышение защиты на уровне программного обеспечения повышает эффективность изоляции. Другими словами, стоит установить надежные решения безопасности, способные распознавать вредоносные действия.

Если изолированное оборудование используется для стандартных операций (довольно распространенный сценарий для изолированных компьютеров), переключите систему защиты в режим отказа по умолчанию, который автоматически блокирует запуск неизвестных программ и процессов.

Видео:Как работает LIN шина автомобиля. K-Line L-Line шины данных. Лин шина автомобиля. Lin-bus networkСкачать

Могут ли злоумышленники добраться до изолированного компьютера?

Если не подключать компьютер к Интернету, то информацию никто не сможет украсть, правда же? На самом деле это не совсем так.

Как известно, все беды — от Интернета. Поэтому один из самых радикальных способов обезопасить компьютер, на котором хранится чрезвычайно ценная информация или который управляет каким-либо особенно критичным процессом, — это не подключать его к Интернету, а может быть, и вовсе не подключать к сети, даже локальной. Такая физическая изоляция называется красивым термином air gap («воздушный зазор»).

Нет подключения — нет проблем, верно? На самом деле это не совсем так: известно довольно много способов незаметно вытащить информацию даже с физически изолированного устройства.

В израильском Университете Бен-Гуриона есть особый отряд исследователей во главе с Мордехаем Гури, специализирующийся как раз на изучении таких способов кражи данных. Сейчас мы расскажем, чего они за последнее время наисследовали и нужно ли вам (и нам) по этому поводу беспокоиться.

Видео:Только не говори никому.. Как легко можно восстановить жидкокристаллический экран..Скачать

Как можно прорваться через физическую изоляцию

То, что системы за воздушным зазором уязвимы, несмотря на изоляцию, не новость: атаки через цепочку поставок или с помощью инсайдеров никто не отменял. Самый простой способ — зараженная флешка. Именно с этого, например, началось распространение великого и ужасного Stuxnet. Окей, заражение произошло — но как можно вытащить данные наружу, если подключения к Интернету нет?

На помощь приходят смекалка и физика в ее самых разных проявлениях. Несмотря на физическую изолированность компьютера и виртуальную природу информации, любое устройство остается реально существующим физическим объектом, который выделяет тепло, создает магнитные поля и издает звуки. И эти неочевидные каналы можно использовать для передачи информации.

Ультразвук

Даже компьютер без колонок и какого-либо аудиооборудования способен издавать звуки в диапазоне от 20 герц до 24 килогерц — например, изменяя частоту преобразования блока питания. При этом, чтобы служить «ушами», устройству не нужен отдельный микрофон, ведь его роль могут успешно выполнять колонки или наушники. Значительную часть обозначенного выше диапазона — между 18 и 24 килогерцами — человеческое ухо не распознает. И этим можно пользоваться для разных интересных дел. В бытовых условиях, например, такой метод используют, чтобы отдавать умной колонке приказы, неслышимые человеку.

Или, что актуально в данном случае, злоумышленники могут заразить компьютер специальным ПО, кодирующим нужную информацию и передающим ее с помощью ультразвука. Его, в свою очередь, будет улавливать другое зараженное устройство поблизости (например, смартфон), и передавать уже во внешний мир. Кроме того, среди найденных исследователями способов есть эксплуатация звуков, издаваемых компьютерными вентиляторами и жесткими дисками.

Электромагнетизм

Также никто не отменял старого доброго электромагнетизма. В основе таких методов — простая идея, что электрический ток создает электромагнитное поле, которое можно улавливать и преобразовывать обратно в электрический сигнал. Контролируя ток, можно контролировать и это поле. Дальше следите за руками: злоумышленники с помощью зловреда отправляют на дисплей специальную последовательность сигналов и превращают кабель монитора в своеобразную антенну. Манипулируя количеством и частотой отправки байт, они могут сделать так, чтобы отправленный сигнал можно было принимать с помощью FM-приемника. Так, господа, работает метод под названием AirHopper.

Еще один способ называется GSMem и основан на излучении компьютерной шины памяти. Как и в предыдущем случае, специальный зловред отправляет по шине некий набор нулей и единиц, благодаря которому вызываются изменения в ее излучении. В этих изменениях можно закодировать информацию, а уловить их можно обычным мобильным телефоном, даже без встроенного FM-радиоприемника, причем работающим на частотах как GSM, так и UMTS или LTE.

Общий принцип метода понятен, а в качестве передающей антенны может использоваться практически любой компонент компьютера. Помимо уже перечисленных, известны и исследованы способы передачи данных с помощью излучения шины USB, интерфейса GPIO и кабелей питания компьютера.

Читайте также: Hyundai creta ошибка датчика давления шин

Магнетизм

Особенность этого способа в том, что в некоторых случаях он сработает даже в клетке Фарадея, которая блокирует электромагнитное излучение и потому считается надежным способом защиты даже среди матерых параноиков.

Метод основан на высокочастотном магнитном излучении, которое генерирует компьютерный процессор и которое успешно просачивается сквозь металлическую оболочку. Похожим образом в клетках Фарадея работает, например, компас. Исследователи выяснили, что если найти способ программно манипулировать нагрузкой ядер процессора, то можно управлять и его магнитным излучением. Расположите улавливающее устройство неподалеку от клетки (Гури с коллегами утверждают, что способ работает на расстоянии до полутора метров), и дело в шляпе. В процессе эксперимента исследователи использовали для приема информации специальный магнитный датчик, подключенный к серийному порту соседнего компьютера.

Оптика

Тут все довольно просто: любой компьютер моргает окружающей среде как минимум несколькими лампочками, и если заставить его моргать по вашему усмотрению, он будет передавать всю нужную информацию.

Улавливать эти данные можно, например, взломав камеру наблюдения в помещении. Так устроены способы LED-it-GO или xLED. А если посмотреть на aIR-Jumper, то окажется, что и сама камера может стать дырой: она способна как излучать, так и улавливать инфракрасное излучение, неразличимое человеческим глазом.

Термодинамика

Еще один неожиданный канал передачи данных из изолированной системы — через тепло. Воздух в компьютере нагревают процессор, видеокарта, жесткий диск, многочисленные периферийные устройства — проще сказать, какой компонент этого не делает. Также в любом компьютере установлены температурные датчики, которые следят, чтобы ничего не перегрелось.

И если один (изолированный) компьютер по указанию зловреда начинает произвольно менять температуру, то второй (подключенный к Интернету) может эти изменения регистрировать, переводить их в понятную информацию и отправлять данные наружу. Правда, для того чтобы компьютеры смогли общаться между собой такими тепловыми сигналами, они должны быть довольно близко расположены — не далее 40 сантиметров друг от друга. Пример такого способа: BitWhisper.

Сейсмические волны

Или, проще говоря, вибрация. Это последний на сегодня вид излучения, которым заинтересовались исследователи, и его тоже можно использовать для передачи данных. Вредонос в этом случае манипулирует опять же скоростью вентиляторов, но так, чтобы информация кодировалась не в звуках, а в вибрации, которую они производят.

Она передается через поверхность, где стоит компьютер, и улавливается лежащим на этой поверхности смартфоном с помощью акселерометра. Недостаток способа в том, что скорость сколько-то надежной передачи данных очень невысока — около половины бита в секунду. Поэтому на передачу даже скромного объема информации в несколько килобайт может уйти пара-тройка дней. Впрочем, если взломщик никуда не торопится, то метод вполне рабочий.

Видео:Системная шина персонального компьютера AGPСкачать

Насколько это все опасно?

Хорошая новость: подобные способы кражи данных весьма сложны, так что вряд ли кто-то использует их для того, чтобы заполучить вашу финансовую отчетность или базу клиентов. Однако если данные, с которыми вы работаете, представляют потенциальный интерес для разведок разных стран или специалистов по «высокому» промышленному шпионажу, то об опасности полезно как минимум знать.

Видео:Системная шина процессораСкачать

Как от этого защититься?

Простой как топор, но очень эффективный способ обезопасить себя от кражи секретной информации — запрет на территории предприятия любых посторонних устройств, включая кнопочные телефоны. Если же это по каким-либо причинам невозможно или хочется дополнительных гарантий, можно прибегнуть к следующим методам:

- зонировать помещение с изолированным компьютером и соблюдать минимально необходимую дистанцию между устройствами;

- экранировать помещение или посадить компьютер в клетку Фарадея (правда, тут есть свои нюансы, см. пункт «Магнетизм»);

- самостоятельно измерять уровень магнитного излучения компьютера и отслеживать аномалии;

- ограничить использование колонок (или вовсе запретить — чего там слушать-то на изолированных компьютерах);

- отключить все аудиооборудование компьютера;

- создать в помещении с изолированным компьютером звуковые помехи;

- ограничить инфракрасную функциональность камер наблюдения (правда, это скажется на их работоспособности в темноте и, как следствие, на эффективности);

- ограничить LED-индикацию устройств (заклеить, отключить, демонтировать);

- чтобы не допустить изначального заражения, можно отключить у изолированного компьютера порты USB.

Кроме того, сами исследователи в своих работах отмечают, что почти во всех случаях более тщательной изоляции помогает защита на уровне софта: то есть, проще говоря, хорошо бы пользоваться надежными защитными решениями, которые смогут уловить вредоносную активность. Если изолированная машина работает со стандартными задачами (а в случае с машинами за воздушным зазором это достаточно распространенная ситуация), то, возможно, защиту стоит переключить в режим запрета по умолчанию (Default Deny), в котором посторонние программы не смогут выполняться.

- Свежие записи

- Нужно ли менять пружины при замене амортизаторов

- Скрипят амортизаторы на машине что делать

- Из чего состоит стойка амортизатора передняя

- Чем стянуть пружину амортизатора без стяжек

- Для чего нужны амортизаторы в автомобиле

🔍 Видео

Как использовать шину данных для передачи значений между компонентамиСкачать

Как работает компьютер? Шины адреса, управления и данных. Дешифрация. Взгляд изнутри!Скачать

Из-за чего фризил мой ПК? Вы будете в шоке… 😐Скачать

Оставил ELM327 в машине! ЧТО БУДЕТ?Скачать

поиск нерабочей can шины, часть дваСкачать

Лекция 310. Шина USB - функциональная схемаСкачать

Вебинар: Как найти любые данные из CAN-шины любого автомобиля?Скачать

На системном диске этого компьютера нет точек восстановления Windows 10Скачать

Не работают USB порты - 3 способа Решения! Windows 7/8/10/11Скачать