Повторение. Подготовка к ЕГЭ. Тесты по темам курса «Информатика и ИКТ»

Видео:Виды видеопамяти и сколько её нужно? Какая нужна шина?Скачать

Тема 2. Устройство компьютера и программное обеспечение

Тема 2. Устройство компьютера и программное обеспечение

Устройство компьютера и программное обеспечение

1. На выполнение экзаменационной работы в форме тестов по курсу «Информатика и ИКТ» отводится 4 часа (240 минут), включая работу на компьютере.

2. Тесты включают 160 заданий, которые делятся на 4 части (А, В, С и D), аналогично единому государственному экзамену (ЕГЭ):

• Часть А (ВО — выборочный ответ). Задание считается выполненным, если учащийся записал номер верного варианта ответа.

• Часть В (КО — краткий ответ). Задание с кратким ответом считается выполненным, если учащийся дал ответ (число, значение переменной, путь к файлу или логическое значение выражения), соответствующий верному варианту ответа.

• Часть С (РО — развернутый ответ). Задание с развернутым ответом считается выполненным, если учащийся правильно записал последовательность преобразований логического выражения или программу.

• Часть D (ПЗ — практическое задание). Практическое задание считается выполненным, если файл задания, сохраненный учащимся, соответствует заданному эталону.

3. Тесты распределены по темам курса «Информатика и ИКТ».

4. Установлены следующие уровни сложности заданий:

П — повышенный,

5. Практические задания должны выполняться на базе классов современных компьютеров с установленными операционной системой Windows 95/98/Ме/2000/ХР/Vista/7/8/8.1/10, интегрированными офисными приложениями Microsoft Office или OpenOffice, системами программирования (например, VisualStudio 2005 Express Edition и Delphi), графическим редактором (например, GIMP) и системой компьютерного черчения КОМПАС.

6. Файлы-задания, необходимые для выполнения практических заданий, размещены на диске Windows-CD в папке ..\Test\.

2.1. Устройство компьютера

2.1.1. Драйвер — это:

1) устройство компьютера;

2) компьютерный вирус;

3) программа, обеспечивающая работу устройства компьютера;

4) антивирусная программа.

2.1.2. При выключении компьютера вся информация теряется:

1) на гибком диске;

2) на жестком диске;

3) на CD-ROM диске;

4) в оперативной памяти.

2.1.3. Программа может управлять работой компьютера, если она находится:

1) на гибком диске;

2) на жестком диске;

3) на CD-ROM диске;

4) в оперативной памяти.

2.1.4. Процессор обрабатывает информацию, представленную:

1) в десятичной системе счисления;

2) на языке программирования высокого уровня;

3) на алгоритмическом языке;

4) на машинном языке (в двоичном коде).

2.2. Безопасность и технические условия эксплуатации

2.2.1. В целях сохранения информации жесткие магнитные диски необходимо оберегать от:

1) пониженной температуры;

2) царапин;

3) света;

4) ударов при установке.

2.2.2. В целях сохранения информации гибкие магнитные диски необходимо оберегать от:

1) пониженной температуры;

2) магнитных полей;

3) света;

4) перепадов атмосферного давления.

2.2.3. В целях сохранения информации оптические CD- и DVD-диски необходимо оберегать от:

1) пониженной температуры;

2) магнитных полей;

3) света;

4) загрязнений.

2.2.4. В целях сохранения нормальной работоспособности модули оперативной памяти необходимо оберегать от:

1) электростатических зарядов при установке;

2) магнитных полей;

3) света;

4) загрязнений.

2.3. Операционная система: назначение и функциональные возможности

2.3.1. Операционная система — это:

1) программа, обеспечивающая управление базами данных;

2) антивирусная программа;

3) программа, управляющая работой компьютера;

4) система программирования.

2.3.2. Процесс загрузки операционной системы представляет собой:

1) копирование файлов операционной системы с гибкого диска на жесткий диск;

2) копирование файлов операционной системы с CD- диска на жесткий диск;

3) последовательную загрузку файлов операционной системы в оперативную память ;

4) копирование содержимого оперативной памяти на жесткий диск.

Читайте также: Шины виатти в тамбове

2.3.3. Системный диск необходим для:

1) загрузки операционной системы;

2) хранения важных файлов;

3) систематизации файлов;

4) лечения компьютера от вирусов.

2.3.4. В логический раздел диска одновременно может быть установлено:

1) несколько различных операционных систем;

2) несколько копий одной операционной системы;

3) только одна операционная система;

4) фрагменты различных операционных систем.

2.4. Архитектура компьютера

2.4.1. Какова пропускная способность системной шины (с точностью до целых), если ее разрядность составляет 64 бита, а частота — 1066 МГц?

2.4.2. Какова пропускная способность шины памяти (с точностью до целых), если ее разрядность составляет 64 бита, а частота — 533 МГц?

2.4.3. Какова пропускная способность шины AGP (с точностью до целых), если ее разрядность составляет 32 бита, а частота — 528 МГц?

2.4.4. Какова пропускная способность шины PCI (с точностью до целых), если ее разрядность составляет 64 бита, а частота — 66 МГц?

2.5. Файлы и файловые системы

2.5.1. Файл — это:

1) единица измерения количества информации;

2) программа или данные на диске, имеющие имя;

3) программа в оперативной памяти;

4) текст, распечатанный на принтере.

2.5.2. При полном форматировании гибкого диска:

1) стираются все данные;

2) производится только очистка каталога диска;

3) диск становится системным;

4) производится дефрагментация размещения файлов на диске.

2.5.3. Разные файлы могут иметь одинаковые имена, если они:

1) имеют разные объемы;

2) созданы в различные дни;

3) созданы в различное время суток;

4) хранятся в разных папках.

2.5.4. Информационный объем файла на гибком диске не может быть меньше, чем:

1) размер сектора диска;

2) 1 бит;

3) 1 байт;

4) 1 Кбайт.

2.6. Путь к файлу

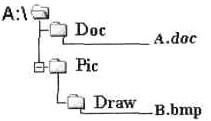

2.6.1. Записать полное имя файла B.bmp (включая путь к файлу) в иерархической файловой системе, изображенной на рисунке.

2.6.2. Записать полное имя файла A.doc (включая путь к файлу) в иерархической файловой системе, изображенной на рисунке.

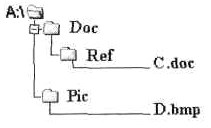

2.6.3. Записать полное имя файла C.doc (включая путь к файлу) в иерархической файловой системе, изображенной на рисунке.

2.6.4. Записать полное имя файла D.bmp (включая путь к файлу) в иерархической файловой системе, изображенной на рисунке.

2.7. Защита информации

2.7.1. Отличительной особенностью компьютерных вирусов от других вредоносных программ является :

1) проникновение на компьютер по компьютерным сетям;

2) способность к размножению (самокопированию);

3) воровство информации;

4) сетевые атаки.

2.7.2. Отличительной особенностью сетевых червей от других вредоносных программ является:

1) проникновение на компьютер по компьютерным сетям;

2) способность к размножению (самокопированию);

3) воровство информации;

4) сетевые атаки.

2.7.3. Отличительной особенностью троянских программ от других вредоносных программ является:

1) проникновение на компьютер по компьютерным сетям;

2) способность к размножению (самокопированию);

3) воровство информации;

4) сетевые атаки.

2.7.4. Отличительной особенностью хакерских утилит от других вредоносных программ является:

1) проникновение на компьютер по компьютерным сетям;

2) способность к размножению (самокопированию);

3) воровство информации;

4) сетевые атаки.

Следующая страница Тема 3. Алгоритмизация и программирование

Видео:Влияние шин PCI-e и внутренней шины видеокарты на производительностьСкачать

Контрольная работа № 1 по теме «Компьютер как средство автоматизации информационных процессов»

КОНТРОЛЬНАЯ РАБОТА № 1 ПО ТЕМЕ

«КОМПЬЮТЕР КАК СРЕДСТВО АВТОМАТИЗАЦИИ ИНФОРМАЦИОННЫХ ПРОЦЕССОВ»

3) программа, обеспечивающая работу устройства компьютера;

2. При выключении компьютера вся информация теряется:

3. В целях сохранения информации жёсткие магнитные диски необходимо оберегать от:

4. Процесс загрузки операционной системы представляет собой:

Читайте также: Электросхемы с can шиной

1) Копирование файлов операционной системы с гибкого диска на жесткий диск;

2) Копирование файлов операционной системы с CD-диска на жесткий диск;

3) Последовательную загрузку файлов операционной системы в оперативную память;

4) Копирование содержимого оперативной памяти на жёсткий диск.

5. Разные файлы могут иметь одинаковые имена, если они:

2) Созданы в различные дни;

3) Созданы в различное время суток;

4) Хранятся в разных папках.

6. Отличительной особенностью сетевых червей от других вредоносных программ является:

1) Проникновение на компьютер по компьютерным сетям;

2) Способность к размножению (самокопированию);

7. Какова пропускная способность системной шины (с точностью до целых), если её разрядность составляет 64 бита, а частота — 1066 МГц?

|

Записать полное имя файла C. doc (включая путь к файлу) в иерархической файловой системе, изображённой на рисунке.

9. Для групповых операций с файлами используются маски имён файлов. Маска представляет собой последовательность букв, цифр и прочих допустимых в именах файлов символов, в которых также могут встречаться следующие символы:

Символ «?» (вопросительный знак) означает ровно один произвольный символ.

Символ «*» (звёздочка) означает любую последовательность символов произвольной длины, в том числе «*» может задавать и пустую последовательность. Запишите, какое из указанных имён файлов удовлетворяет маске ?ba*r.txt: bar. txt, obar. txt, obar. xt, obarr. txt.

10. Ученик работал в каталоге А:\Школа\11\Иванов. Учитель сказал ему: «Перейдите в дереве каталогов на уровень выше, спуститесь в подкаталог Информатика и откройте файл Урок2». Каково полное имя файла, который должен был открыть ученик? Изобразите дерево каталогов.

КОНТРОЛЬНАЯ РАБОТА № 1 ПО ТЕМЕ

«КОМПЬЮТЕР КАК СРЕДСТВО АВТОМАТИЗАЦИИ ИНФОРМАЦИОННЫХ ПРОЦЕССОВ»

1. Процессор обрабатывает информацию, представленную:

1) в десятичной системе счисления;

2) на языке программирования высокого уровня;

3) на алгоритмическом языке;

4) на машинном языке (в двоичном коде).

2. Программа может управлять работой компьютера, если она находится:

3. В целях сохранения информации оптические CD — и DVD-диски необходимо оберегать от:

4. Операционная система — это:

1) программа, обеспечивающая управление базами данных;

3) программа, управляющая работой компьютера;

4) система программирования.

5. Информационный объём файла на гибком диске не может быть меньше, чем:

6. Отличительной особенностью компьютерных вирусов от других вредоносных программ является:

1) проникновение на компьютер по компьютерным сетям;

2) способность к размножению (самокопированию);

7. Какова пропускная способность шины памяти (с точностью до целых), если её разрядность составляет 64 бита, а частота — 533 МГц?

|

Записать полное имя файла D. doc (включая путь к файлу) в иерархической файловой системе, изображённой на рисунке.

9. Для групповых операций с файлами используются маски имён файлов. Маска представляет собой последовательность букв, цифр и прочих допустимых в именах файлов символов, в которых также могут встречаться следующие символы:

Символ «?» (вопросительный знак) означает ровно один произвольный символ.

Символ «*» (звёздочка) означает любую последовательность символов произвольной длины, в том числе «*» может задавать и пустую последовательность. Запишите, какое из указанных имён файлов удовлетворяет маске ?hel*lo.c?*: hello. c, hello. cpp, hhelolo. cpp, hhelolo. c.

10. Ученик работал в каталоге А:\Школа\8\Петров. Учитель сказал ему: «Перейдите в дереве каталогов на уровень выше, спуститесь в подкаталог Физика и откройте файл Урок12». Каково полное имя файла, который должен был открыть ученик? Изобразите дерево каталогов.

Читайте также: Шины для пежо боксер в зиме

Видео:🔧Проверь свою ОПЕРАТИВНУЮ ПАМЯТЬ, она работает не на все 100!Скачать

Контрольная работа для 11 класса

КОНТРОЛЬНАЯ РАБОТА № 1 ПО ТЕМЕ

«КОМПЬЮТЕР КАК СРЕДСТВО АВТОМАТИЗАЦИИ ИНФОРМАЦИОННЫХ ПРОЦЕССОВ»

программа, обеспечивающая работу устройства компьютера;

При выключении компьютера вся информация теряется:

В целях сохранения информации жёсткие магнитные диски необходимо оберегать от:

Процесс загрузки операционной системы представляет собой:

Копирование файлов операционной системы с гибкого диска на жесткий диск;

Копирование файлов операционной системы с CD -диска на жесткий диск;

Последовательную загрузку файлов операционной системы в оперативную память;

Копирование содержимого оперативной памяти на жёсткий диск.

Разные файлы могут иметь одинаковые имена, если они:

Созданы в различное время суток;

Отличительной особенностью сетевых червей от других вредоносных программ является:

Проникновение на компьютер по компьютерным сетям;

Способность к размножению (самокопированию);

Какова пропускная способность системной шины (с точностью до целых), если её разрядность составляет 64 бита, а частота — 1066 МГц?

З

аписать полное имя файла C . doc (включая путь к файлу) в иерархической файловой системе, изображённой на рисунке.

Для групповых операций с файлами используются маски имён файлов. Маска представляет собой последовательность букв, цифр и прочих допустимых в именах файлов символов, в которых также могут встречаться следующие символы:

Символ «?» (вопросительный знак) означает ровно один произвольный символ.

Символ «*» (звёздочка) означает любую последовательность символов произвольной длины, в том числе «*» может задавать и пустую последовательность. Запишите, какое из указанных имён файлов удовлетворяет маске ? ba * r . txt : bar . txt , obar . txt , obar . xt , obarr . txt .

Ученик работал в каталоге А:\Школа\11\Иванов. Учитель сказал ему: «Перейдите в дереве каталогов на уровень выше, спуститесь в подкаталог Информатика и откройте файл Урок2». Каково полное имя файла, который должен был открыть ученик? Изобразите дерево каталогов.

КОНТРОЛЬНАЯ РАБОТА № 1 ПО ТЕМЕ

«КОМПЬЮТЕР КАК СРЕДСТВО АВТОМАТИЗАЦИИ ИНФОРМАЦИОННЫХ ПРОЦЕССОВ»

Процессор обрабатывает информацию, представленную:

в десятичной системе счисления;

на языке программирования высокого уровня;

на машинном языке (в двоичном коде).

Программа может управлять работой компьютера, если она находится:

В целях сохранения информации оптические CD — и DVD -диски необходимо оберегать от:

Операционная система — это:

программа, обеспечивающая управление базами данных;

программа, управляющая работой компьютера;

Информационный объём файла на гибком диске не может быть меньше, чем:

Отличительной особенностью компьютерных вирусов от других вредоносных программ является:

проникновение на компьютер по компьютерным сетям;

способность к размножению (самокопированию);

Какова пропускная способность шины памяти (с точностью до целых), если её разрядность составляет 64 бита, а частота — 533 МГц?

З

аписать полное имя файла D . bmp (включая путь к файлу) в иерархической файловой системе, изображённой на рисунке.

Для групповых операций с файлами используются маски имён файлов. Маска представляет собой последовательность букв, цифр и прочих допустимых в именах файлов символов, в которых также могут встречаться следующие символы:

Символ «?» (вопросительный знак) означает ровно один произвольный символ.

Символ «*» (звёздочка) означает любую последовательность символов произвольной длины, в том числе «*» может задавать и пустую последовательность. Запишите, какое из указанных имён файлов удовлетворяет маске ? hel * lo . c ?*: hello . c , hello . cpp , hhelolo . cpp , hhelolo . c .

Ученик работал в каталоге А:\Школа\8\Петров. Учитель сказал ему: «Перейдите в дереве каталогов на уровень выше, спуститесь в подкаталог Физика и откройте файл Урок12». Каково полное имя файла, который должен был открыть ученик? Изобразите дерево каталогов.

- Свежие записи

- Нужно ли менять пружины при замене амортизаторов

- Скрипят амортизаторы на машине что делать

- Из чего состоит стойка амортизатора передняя

- Чем стянуть пружину амортизатора без стяжек

- Для чего нужны амортизаторы в автомобиле

источники:📸 Видео

Всё о видеокартах за 11 минутСкачать

Тест стабильности системы Aida 64. Полезные FiшКiСкачать

Как посмотреть частоту на которой работает оперативная память в AIDA64! 2024Скачать

Как узнать частоту оперативной памятиСкачать

Разные планки оперативной памяти. Можно ли совмещать в одном ПК?Скачать

Латентность ОЗУ или как убрать микрофризыСкачать

Какая память в видеокарте лучшеСкачать

Шина компьютера, оперативная память, процессор и мостыСкачать

Отключаем поэтапно память у RTX 3090 и 3060 и измеряем разницу в производительности.Скачать

Видеокарту с какой разрядностью шины памяти выбрать?Скачать

Частота памяти в видеокарте для разгона (физическая частота, эффективная и для разгона памяти)Скачать

Как выбрать видеокарту. Или почему шина 256 бит - не рулит. (см. описание)Скачать

Как узнать частоту оперативной памяти компьютера или ноутбукаСкачать

Очень важные параметры видеокарты, на которые редко обращают внимание при покупке!Скачать

Как посмотреть частоту на которой работает оперативная память в AIDA64?Скачать

Совместима ли видеокарта с вашей материнской платой?Скачать

Как разогнать процессор и память? Гоним по шине и множителю.Скачать