Логическая топология определяет реальные пути движения сигналов при передаче данных по используемой физической топологии. Таким образом, логическая топология описывает пути передачи потоков данных между сетевыми устройствами. Она определяет правила передачи данных в существующей среде передачи с гарантированием отсутствия помех влияющих на корректность передачи данных. Поскольку логическая топология описывает путь и направление передачи данных, то она тесно связана с уровнем MAC (Media Access Control) модели OSI (подуровень канального уровня). Для каждой из существующих логических топологий существуют методы контроля доступа к среде передачи данных (MAC) позволяющие осуществлять мониторинг и контроль процесса передачи данных. Эти методы будут обсуждаться вместе с соответствующей им топологией. В настоящее время существует три базовые логические топологии: «логическая шина», «логическое кольцо» и «логическая звезда» (коммутация). Каждая из этих топологий обеспечивает преимущества в зависимости от способов использования. Используя рассмотренные ранее рисунки, посвященные физическим топологиям, всегда помните, что логическая топология определяет направление и способ передачи, а не схему соединения физических проводников и устройств.

В топологии «логическая шина» последовательности данных, называемые «кадрами» (frames), в виде сигналов распространяются одновременно во всех направлениях по существующей среде передачи. Каждая станция в сети проверяет каждый кадр данных для определения того, кому адресованы эти данные. Когда сигнал достигает конца среды передачи, он автоматически гасится (удаляется из среды передачи) соответствующими устройствами, называемыми «терминаторами» (terminators). Такое уничтожение сигнала на концах среды передачи данных предотвращает отражение сигнала и его обратное поступление в среду передачи. Если бы терминаторов не существовало, то отраженный сигнал накладывался бы на полезный и искажал его.

В топологии «логическая шина» среда передачи совместно и одновременно используется всеми устройствами передачи данных. Для предотвращения помех при попытках одновременной передачи данных несколькими станциями, только одна станция в любой момент времени имеет право передавать данные. Таким образом, должен существовать метод определения того, какая станция имеет право передавать данные в каждый конкретный момент времени. В соответствии с этими требованиями были созданы методы контроля доступа к среде передачи, которые мы обзорно рассмотрели в разделе «Процесс обмена данными».

Наиболее часто используемым при организации топологии логической шины методом контроля доступа к среде передачи является CSMA/CD – “метод прослушивания несущей, с организацией множественного доступа и обнаружением коллизий” (Carrier Sense Multiple Access/ Collision Detection). Этот метод доступа очень похож на разговор нескольких людей в одной комнате. Для того, чтобы не мешать друг другу, в любой момент времени говорит только один человек, а все остальные слушают. А начинать говорить кто-либо может только, убедившись в том, что в комнате воцарилось молчание. Точно таким же образом работает и сеть. Когда какая-либо станция собирается передавать данные, сначала она «прослушивает» (carrier sense) среду передачи данных в целях обнаружения какой-либо уже передающей данные станции. Если какая-либо станция в данный момент выполняет передачу, то станция ждет окончания процесса передачи. Когда среда передачи освобождается, ожидавшая станция начинает передачу своих данных. Если в этот момент начинается передача еще одной или несколькими станциями тоже ожидавшими освобождения среды передачи, то возникает «коллизия» (collision). Все передающие станции обнаруживают коллизию и посылают специальный сигнал информирующий все станции сети о возникновении коллизии. После этого все станции замолкают на случайный промежуток времени перед повторной попыткой передачи данных. После этого алгоритм работы начинается сначала.

Сеть, базирующаяся на топологии логической шины, может также использовать и технологию «передачи маркера» (token passing) для контроля доступа к среде передачи данных. При использовании этого метода контроля каждой станции назначается порядковый номер указывающий очередность в передаче данных. После передачи данных станцией с максимальным номером, очередь возвращается к первой станции. Порядковые номера, назначаемые станциям, могут не соответствовать реальной последовательности физического подключения станций к среде передачи данных. Для контроля того, какая станция в текущий момент времени имеет право передать данные, используется контрольный кадр данных, называемый «маркером доступа». Этот маркер передается от станции к станции в последовательности, соответствующей их порядковым номерам. Станция, получившая маркер, имеет право передать свои данные. Однако, каждая передающая станция ограничена временем, в течение которого ей разрешается передавать данные. По окончании этого времени станция обязана передать маркер следующей станции.

Работа такой сети начинается с того, что первая станция, имеющая маркер доступа, передает свои данные и получает на них ответы в течение ограниченного промежутка времени (time slot). Если станция завершает обмен данными ранее окончания выделенного ей времени, она просто передает маркер станции со следующим порядковым номером. Далее процесс повторяется. Такой последовательный процесс передачи маркера продолжается непрерывно, предоставляя возможность каждой станции через строго определенный промежуток времени получить возможность передать данные.

Топология «логической шины» базируется на использовании топологий «физическая шина» и «физическая звезда». Метод контроля доступа и типы физических топологий выбираются в зависимости от требований к проектируемой сети. Например, каждая из сетей: Ethernet, 10Base-T Ethernet и ARCnet® используют топологию «логическая шина». Кабели в сетях Ethernet (тонкий коаксиальный кабель) подключаются с использованием топологии «физическая шина», а сети 10Base-T Ethernet и ARCnet базируются на топологии «физическая звезда». Вместе с тем, сети Ethernet (физическая шина) и 10Base-T Ethernet (физическая звезда) используют CSMA/CD в качестве метода контроля доступа к среде передачи данных, а в ARCnet (физическая звезда) применяется маркер доступа. На первом рисунке показана сеть Ethernet (физическая шина, логическая шина), а на втором – проиллюстрирована сеть 10Base-T Ethernet (физическая звезда, логическая шина). На обоих рисунках обратите внимание на то, что сигнал (показан стрелками) исходит от одной (передающей в данный момент) станции и распространяется во всех направлениях существующей среды передачи.

Читайте также: Как узнать диаметр шины огэ

Нам важно ваше мнение! Был ли полезен опубликованный материал? Да | Нет

Видео:Топологии сетей | Курс "Компьютерные сети"Скачать

Логическая топология шина использует метод доступа

Существует множество способов соединения сетевых устройств. Выделяют следующие топологии:

Рассмотрим каждую из них по подробнее.

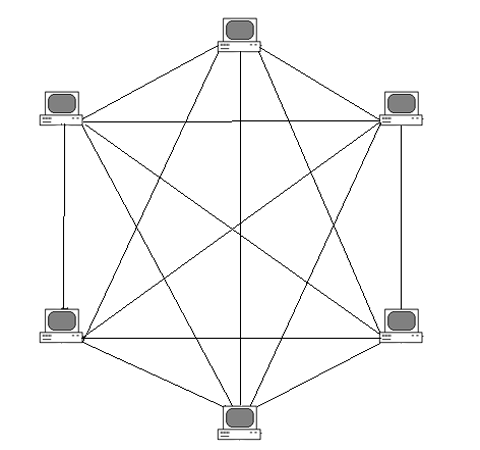

1) Полносвязная топология — топология компьютерной сети, в которой каждая рабочая станция подключена ко всем остальным. Этот вариант является громоздким и неэффективным, несмотря на свою логическую простоту. Для каждой пары должна быть выделена независимая линия, каждый компьютер должен иметь столько коммуникационных портов сколько компьютеров в сети. По этим причинам сеть

Технология доступа в сетях этой топологии реализуется методом передачи маркера. Маркер – это пакет, снабженный специальной последовательностью бит (его можно сравнить с конвертом для письма). Он последовательно предается по кольцу от компьютера к компьютеру в одном направлении. Каждый узел ретранслирует передаваемый маркер. Компьютер может передать свои данные, если он получил пустой маркер. Маркер с пакетом передается, пока не обнаружится компьютер, которому предназначен пакет. В этом компьютере данные принимаются, но маркер движется дальше и возвращается к отправителю.

После того, как отправивший пакет компьютер убедится, что пакет доставлен адресату, маркер освобождается.

Недостаток: г ромоздкий и неэффективный вариант , т . к . каждый компьютер должен иметь большое кол — во коммуникационных портов .

2) Ячеистая топология — базовая полносвязная топология компьютерной сети, в которой каждая рабочая станция сети соединяется с несколькими другими рабочими станциями этой же сети. Характеризуется высокой отказоустойчивостью, сложностью настройки и переизбыточным расходом кабеля. Каждый компьютер имеет множество возможных путей соединения с другими компьютерами. Обрыв кабеля не приведёт к потере соединения между двумя компьютерами.

Получается из полносвязной путем удаления некоторых возможных связей. Эта топология допускает соединение большого количества компьютеров и характерна, как правило, для крупных сетей.

3) Общая шина, представляет собой общий кабель (называемый шина или магистраль), к которому подсоединены все рабочие станции. На концах кабеля находятся терминаторы, для предотвращения отражения сигнала.

Сравнение с другими топологиями.

- Небольшое время установки сети;

- Дешевизна (требуется меньше кабеля и сетевых устройств);

- Простота настройки;

- Выход из строя рабочей станции не отражается на работе сети.

- Неполадки в сети, такие как обрыв кабеля и выход из строя терминатора, полностью блокируют работу всей сети;

- Сложная локализация неисправностей;

- С добавлением новых рабочих станций падает производительность сети.

Метод доступа реализуется с помощью технологии Arcnet. Этот метод доступа также использует маркер для передачи данных . Маркер передается от компьютера к компьютеру в порядке возрастания адреса . Как и в кольцевой топологии , каждый компьютер регенерирует маркер .

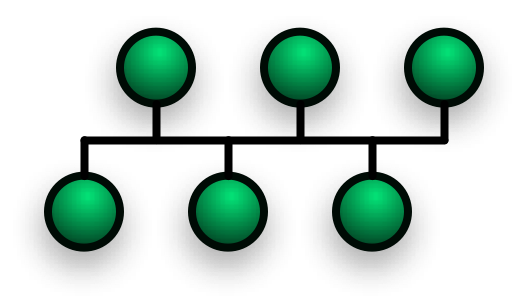

Сравнение с другими топологиями.

- выход из строя одной рабочей станции не отражается на работе всей сети в целом;

- хорошая масштабируемость сети;

- лёгкий поиск неисправностей и обрывов в сети;

- высокая производительность сети (при условии правильного проектирования);

- гибкие возможности администрирования.

- выход из строя центрального концентратора обернётся неработоспособностью сети (или сегмента сети) в целом;

- для прокладки сети зачастую требуется больше кабеля, чем для большинства других топологий;

- конечное число рабочих станций в сети (или сегменте сети) ограничено количеством портов в центральном концентраторе.

Работа в сети кольца заключается в том, что каждый компьютер ретранслирует (возобновляет) сигнал, то есть выступает в роли повторителя, потому затухание сигнала во всем кольце не имеет никакого значения, важно только затухание между соседними компьютерами кольца. Четко выделенного центра в этом случае нет, все компьютеры могут быть одинаковыми. Однако достаточно часто в кольце выделяется специальный абонент, который управляет обменом или контролирует обмен. Понятно, что наличие такого управляющего абонента снижает надежность сети, потому что выход его из строя сразу же парализует весь обмен.

Компьютеры в кольце не являются полностью равноправными (в отличие, например, от шинной топологии). Одни из них обязательно получают информацию от компьютера, который ведет передачу в этот момент, раньше, а другие — позже. Именно на этой особенности топологии и строятся методы управления обменом по сети, специально рассчитанные на «кольцо». В этих методах право на следующую передачу (или, как еще говорят, на захват сети) переходит последовательно к следующему по кругу компьютеру.

Подключение новых абонентов в «кольцо» обычно совсем безболезненно, хотя и требует обязательной остановки работы всей сети на время подключения. Как и в случае топологии «шина», максимальное количество абонентов в кольце может быть достаточно большое (1000 и больше). Кольцевая топология обычно является самой стойкой к перегрузкам, она обеспечивает уверенную работу с самыми большими потоками переданной по сети информации, потому что в ней, как правило, нет конфликтов (в отличие от шины), а также отсутствует центральный абонент (в отличие от звезды).

В кольце, в отличие от других топологий (звезда, шина), не используется конкурентный метод посылки данных, компьютер в сети получает данные от стоящего предыдущим в списке адресатов и перенаправляет их далее, если они адресованы не ему. Список адресатов генерируется компьютером, являющимся генератором маркера. Сетевой модуль генерирует маркерный сигнал (обычно порядка 2—10 байт во избежание затухания) и передает его следующей системе (иногда по возрастанию MAC-адреса). Следующая система, приняв сигнал, не анализирует его, а просто передает дальше. Это так называемый нулевой цикл.

Последующий алгоритм работы таков — пакет данных GRE, передаваемый отправителем адресату начинает следовать по пути, проложенному маркером. Пакет передаётся до тех пор, пока не доберётся до получателя.

Сравнение с другими топологиями.

- Простота установки;

- Практически полное отсутствие дополнительного оборудования;

- Возможность устойчивой работы без существенного падения скорости передачи данных при интенсивной загрузке сети, поскольку использование маркера исключает возможность возникновения коллизий.

- Выход из строя одной рабочей станции, и другие неполадки (обрыв кабеля), отражаются на работоспособности всей сети;

- Сложность конфигурирования и настройки;

- Сложность поиска неисправностей.

- Необходимость иметь две сетевые платы, на каждой рабочей станции.

Самый распространенный способ связей как в локальных сетях , так и в глобальных .

Видео:Основы компьютерных сетей - принципы работы и оборудованиеСкачать

Логическая шина

В топологии «логическая шина» последовательности данных, называемые «кадрами» (frames), в виде сигналов распространяются одновременно во всех направлениях по существующей среде передачи. Каждая станция в сети проверяет каждый кадр данных для определения того, кому адресованы эти данные. Когда сигнал достигает конца среды передачи, он автоматически гасится (удаляется из среды передачи) соответствующими устройствами, называемыми «терминаторами» (terminators). Такое уничтожение сигнала на концах среды передачи данных предотвращает отражение сигнала и его обратное поступление в среду передачи. Если бы терминаторов не существовало, то отраженный сигнал накладывался бы на полезный и искажал его.

В топологии «логическая шина» среда передачи совместно и одновременно используется всеми устройствами передачи данных. Для предотвращения помех при попытках одновременной передачи данных несколькими станциями, только одна станция в любой момент времени имеет право передавать данные. Таким образом, должен существовать метод определения того, какая станция имеет право передавать данные в каждый конкретный момент времени.

Наиболее часто используемым при организации топологии логической шины методом контроля доступа к среде передачи является CSMA/CD – «метод прослушивания несущей, с организацией множественного доступа и обнаружением коллизий» (Carrier Sense Multiple Access/ Collision Detection). Этот метод доступа очень похож на разговор нескольких людей в одной комнате. Для того, чтобы не мешать друг другу, в любой момент времени говорит только один человек, а все остальные слушают. А начинать говорить кто-либо может только, убедившись в том, что в комнате воцарилось молчание. Точно таким же образом работает и сеть. Когда какая-либо станция собирается передавать данные, сначала она «прослушивает» (carrier sense) среду передачи данных в целях обнаружения какой-либо уже передающей данные станции. Если какая-либо станция в данный момент выполняет передачу, то станция ждет окончания процесса передачи. Когда среда передачи освобождается, ожидавшая станция начинает передачу своих данных. Если в этот момент начинается передача еще одной или несколькими станциями тоже ожидавшими освобождения среды передачи, то возникает «коллизия» (collision). Все передающие станции обнаруживают коллизию и посылают специальный сигнал информирующий все станции сети о возникновении коллизии. После этого все станции замолкают на случайный промежуток времени перед повторной попыткой передачи данных. После этого алгоритм работы начинается сначала.

Сеть, базирующаяся на топологии логической шины, может также использовать и технологию «передачи маркера» (token passing) для контроля доступа к среде передачи данных. При использовании этого метода контроля каждой станции назначается порядковый номер, указывающий очередность в передаче данных. После передачи данных станцией с максимальным номером, очередь возвращается к первой станции. Порядковые номера, назначаемые станциям, могут не соответствовать реальной последовательности физического подключения станций к среде передачи данных. Для контроля того, какая станция в текущий момент времени имеет право передать данные, используется контрольный кадр данных, называемый «маркером доступа». Этот маркер передается от станции к станции в последовательности, соответствующей их порядковым номерам. Станция, получившая маркер, имеет право передать свои данные. Однако, каждая передающая станция ограничена временем, в течение которого ей разрешается передавать данные. По окончании этого времени станция обязана передать маркер следующей станции.

Работа такой сети начинается с того, что первая станция, имеющая маркер доступа, передает свои данные и получает на них ответы в течение ограниченного промежутка времени (time slot). Если станция завершает обмен данными ранее окончания выделенного ей времени, она просто передает маркер станции со следующим порядковым номером. Далее процесс повторяется. Такой последовательный процесс передачи маркера продолжается непрерывно, предоставляя возможность каждой станции через строго определенный промежуток времени получить возможность передать данные.

Топология «логической шины» базируется на использовании физических топологий «шина» и «звезда». Метод контроля доступа и типы физических топологий выбираются в зависимости от требований к проектируемой сети. Например, каждая из сетей: Ethernet, 10Base-T Ethernet и ARCnet® используют топологию «логическая шина». Кабели в сетях Ethernet (тонкий коаксиальный кабель) подключаются с использованием физической топологии «шина», а сети 10Base-T Ethernet и ARCnet базируются на топологии «звезда». Вместе с тем, сети Ethernet (шина) и 10Base-T Ethernet (звезда) используют CSMA/CD в качестве метода контроля доступа к среде передачи данных, а в ARCnet (звезда) применяется маркер доступа.

В топологии «логическое кольцо» кадры данных передаются по физическому кольцу до тех пор, пока не пройдут через всю среду передачи данных. Топология «логическое кольцо» базируется на физической топологии «кольцо». Каждая станция, подключенная к физическому кольцу, получает данные от предыдущей станции и повторяет этот же сигнал для следующей станции. Таким образом, данные, повторяясь, следуют от одной станции к другой до тех пор, пока не достигнут станции, которой они были адресованы. Получающая станция, копирует данные из среды передачи и добавляет к кадру атрибут, указывающий на успешное получение данных. Далее кадр с установленным «атрибутом доставки» продолжает путешествие по кольцу до тех пор, пока не достигнет станции, изначально отправившей эти данные. Станция, проанализировав «атрибут доставки» и убедившись в успешности передачи данных, удаляет свой кадр из сети[9].

Метод контроля доступа к среде передачи в таких сетях всегда базируется на технологии «маркеров доступа». Однако последовательность получения права на передачу данных (путь следования маркера), не всегда может соответствовать реальной последовательности подключения станций к физическому кольцу.

Классификация кольцевых систем основывается на применении разных методов множественного доступа. Наиболее известны петли с жезловым (маркерным) управлением, которое реализовано в сети Token Ring фирмы IBM и волоконно-оптической сети FDDI (Fiber Distributed Data Interface), имеющей пропускную способность 100 Мбит/с и использующей топологию двойного (избыточного) кольца. IBM’s Token-Ring является примером сети, использующей топологию «логического кольца», базирующегося на физической топологии «кольцо». Token Ring (маркерное кольцо) — архитектура сетей с кольцевой логической топологией и детерминированным методом доступа с передачей маркера. Стандарт определен документом IEEE802.5, но IBM — основной проводник этой архитектуры — использует несколько отличающуюся спецификацию.

Логическое кольцо реализуется на физической звезде, в центре которой находится MAU (Multistation Access Unit) — хаб с портами подключения каждого узла. Для присоединения кабелей используются специальные разъемы, обеспечивающие замыкание кольца при отключении узла от сети. При необходимости сеть может расширяться за счет применения дополнительных хабов, связанных в общее кольцо. Требование безразрывности кольца усложняет кабельное хозяйство Token Ring, использующее четырехпроводные экранированные и неэкранированные витые пары и специальные коммутационные средства.

Основное преимущество Token Ring — заведомо ограниченное время ожидания обслуживания узла (в отличии от Ethernet не возрастающее при усилении трафика), обусловленное детерминированным методом доступа и возможностью управления приоритетом. Это свойство позволяет использовать Token Ring в системах реального времени. Кроме того, сети Token Ring легко соединяются с сетями на больших машинах (IBM Mainframe).

Недостатками Token Ring являются высокая стоимость оборудования и сложность построения больших сетей (WAN).

Топология FDDI является протоколом с передачей маркера, подобным Token Ring. Он использует либо топологию «двойное кольцо», либо топологию «Звезда». В отличие от Token Ring, в котором сетевое кольцо является логическим, а не физическим, изначальная спецификация FDDI предназначалась для систем, действительно замкнутых кабелем в кольцо. Однако в рассматриваемом случае — это уже двойное кольцо. Двойное кольцо (double ring), также называемое магистральным кольцом (trunk ring), состоит из двух отдельных колец, — основного или первичного (primary) и дополнительного (вторичного, secondary), по которым трафик движется в противоположных направлениях, обеспечивая отказоустойчивость. Длина двойного кольца может достигать 100 км, и рабочие станций могут быть расположены на расстоянии до 2 км.

Рабочие станции, присоединенные к обоим кольцам, называются станциями с двойным подключением (DASs, dual attachment stations). В случае обрыва кабеля или неисправности узла трафик перенаправляется в дополнительное кольцо и распространяется в противоположном направлении, сохраняя возможность доступа к данным любой другой системы сети. Кольцо FDDI, работающее в описанном режиме, называется свернутым кольцом (wrapped ring).

В случае свернутого кольца, если возникнет повреждение во втором кабеле, сеть распадется на два изолированных кольца, и взаимодействия в ней будут прерваны. Вдобавок, свернутое кольцо менее эффективно, чем полнофункциональное кольцо, поскольку трафик вынужден пройти дополнительное расстояние для достижения места назначения, поэтому рассмотренный резервный режим — только временная мера до тех пор, пока неисправность не будет устранена.

Архитектура FDDI обеспечивает совместимость с Token Ring, поскольку у них одинаковые форматы кадров. Однако есть и различия. В сети FDDI компьютер:

· захватывает маркер на определенный интервал времени;

· за этот интервал передает столько кадров, сколько успеет;

· завершает передачу либо по окончании выделенного интервала времени, либо из-за отсутствия передаваемых кадров[10].

Поскольку компьютер, завершив передачу, сразу освобождает маркер, могут остаться несколько кадров, одновременно циркулирующих по кольцу. Этим объясняется более высокая производительность FDDI, чем Token Ring, которая позволяет циркулировать в кольце только одному кадру.

🎬 Видео

Виды топологий локальных сетей | Звезда, кольцо, шинаСкачать

Ethernet на пальцахСкачать

Занятие 4-2. Локальные сети (базовые понятия). Общая шина и метод доступа к общей разделяемой средеСкачать

Видео урок: Топология компьютерных сетей.Скачать

Цифровые интерфейсы и протоколыСкачать

Видеокурс «Основы сетевых технологий». Лекция 3. Часть 1Скачать

Организация корпоративной сети. Разводим интернет по образовательному учреждению. ТРУДНОСТИ.Скачать

Технология Ethernet | Курс "Компьютерные сети"Скачать

Что такое TCP/IP: Объясняем на пальцахСкачать

Что такое локальные сети (LAN)? Физическая и логическая топология сетиСкачать

Модель OSI | 7 уровней за 7 минутСкачать

ЛОГИЧЕСКИЕ ОПЕРАТОРЫ C# | СОКРАЩЁННЫЕ ЛОГИЧЕСКИЕ ОПЕРАЦИИ | C# ОТ НОВИЧКА К ПРОФЕССИОНАЛУ | # 14Скачать

Уровень доступа к сети, технологии Ethernet и Wi-fi, MAC адрес | Введение в сети, часть 4Скачать

05 Сети с маркерным доступом. 02 Token RingСкачать

Знакомство с Cisco Packet Tracer. Настройка маршрутизатораСкачать

Протокол Profibus DPСкачать

Канальный уровень | Курс "Компьютерные сети"Скачать

Как работает USB? Просто, доступно, с примерами.Скачать